Comment éviter de se faire prendre au piège

La période actuelle est propice aux cyber-attaques.

En effet, de nombreuses PME ont développé en quelques semaines seulement des moyens pour permettre le travail à distance et le télétravail parfois au détriment de la sécurité de leur système informatique.

La baisse d’interactions entre collègues et la multiplication des conversations en ligne augmentent aussi le risque. Le piratage peut avoir de lourdes conséquences sur vos données d’entreprise jusqu’à mettre à l’arrêt vos activités et vous coûter des dizaines de milliers de dollars.

Alors que les menaces sont nombreuses -et les failles autant humaines que matérielles ou logicielles-, nous voulions, en tant que partenaire d’affaires, vous aider à estimer votre niveau de connaissances et de vulnérabilité vis à vis des cyber-menaces afin d’éviter le pire

Point sur les différents risques

Le hameçonnage ou « phishing »

Au top de cette liste, nous allons parler de hameçonnage qui est une pratique qui consiste à usurper l’identité d’un organisme, d’une autorité ou même d’une personne proche pour amener le contact visé à renseigner des informations confidentielles (mots de passe par exemple) ou réaliser un paiement. Cette pratique nécessite peu d’effort ou d’expertise informatique et peut être incroyablement efficace!

Quelle est sa forme?

Via le courriel: Le courriel est souvent utilisé, sous la forme d’une copie conforme aux messages originaux que vous pourriez recevoir de cet expéditeur (banque, électricité, impôts, etc.).

Leur sujet concerne très souvent une anomalie sur votre compte comme la nécessité de changer rapidement votre mot de passe, une balance de compte : paiement ou remboursement en attente, etc.

Ouvrir un courriel est rarement dangereux. Ce sont les liens web et les pièces jointes attachées qui le sont. Aussi dans le cadre du hameçonnage, les courriels vous invite sous un certain prétexte à venir mettre à jour des informations confidentielles (carte bancaire, mots de passe, etc.) en vous proposant un lien directement dans le courriel pour venir vous authentifier.

Le lien vous redirige sur un site qui est en réalité une copie du site original qui collectera les informations que vous renseignerez. Il faut savoir que ces courriels peuvent même usurper l’identité de l’un de vos collègues avec votre propre image corporative vous demandant de lui fournir à nouveau les accès à tel site/service ou le paiement immédiat de tel fournisseur (via une plateforme web pour un fournisseur connu). Cette pratique, on le voit bien, se rapproche de ce qu’on appelle le social hacking et se base davantage sur les comportements sociaux et la manipulation plus que sur de réelles compétences informatiques.

Il peut aussi être propagé via des forums de discussion, des messages textes téléphoniques ou d’autres canaux directement sur le web comme les réseaux sociaux.

Comment éviter le phishing

Pour vous prémunir de ce genre d’attaques, il n’existe que 2 véritables règles :

Il est important de sensibiliser vos employés à ce genre de pratiques, notamment les personnes les plus vulnérables ayant peu de connaissances en informatique et dans les usages d’Internet. En cas de demande impérative et anormale/exceptionnelle, communiquez toujours directement avec l’organisme, la compagnie ou la personne qui vous contacte.

Si celle-ci est connue, privilégiez le téléphone sinon en cas de doute, rendez-vous sur le site internet de l’organisme ou de la compagnie en prenant soin de ne JAMAIS passer par le lien en courriel ou de répondre directement au courriel.

Rendez-vous sur le site officiel en tapant directement l’adresse du site internet ou en utilisant les moteurs de recherche de confiance (comme Google ou Bing).

Il existe quelques fois des indices permettant de repérer une activité de Phishing mais attention, celles-ci ne sont pas toujours présentes et certaines attaques sont vraiment très difficile à percevoir, cependant il est intéressant de les connaitre:

- Un des premiers indices est la qualité de l’orthographe car très souvent les attaques proviennent d’autres pays et la qualité de la langue peut être révélatrice d’une attaque.

- La qualité de la conception graphique du courriel ou du site web pourrait aussi vous indiquer un hameçonnage. Très souvent, les adresses courriels des attaquants sont temporaires ou misent en liste noire. De ce fait, ils utilisent régulièrement des adresses génériques et cela peut-être un très bon indicateur.

- Aussi, comparez toujours le nom de domaine de l’expéditeur et comparez là avec le nom de domaine de l’entité réelle (Exemple: Lorsque Apple vous contacte, les adresses emails sont @apple.com. Tout autre nom de domaine devrait éveiller d’importants soupçons).

Attention, encore une fois, toutes ces règles ne sont pas toujours vraies, il existe des attaques très malicieuses mais ces petits indices vous permettent d’écarter la majorité des attaques.

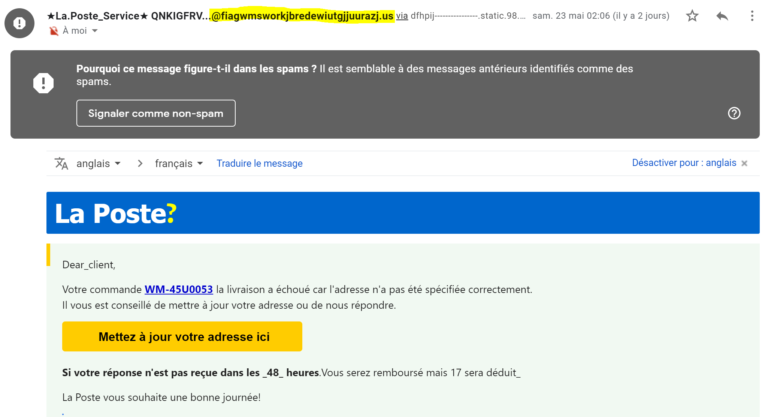

Ci-dessus, un exemple qui synthétise à lui seul, les points précisés plus haut :

- Une demande de mise à jour d’information confidentielle suite à un problème urgent;

- Des fautes de Français Une mise en page médiocre et un logo qui n’est pas celui de la compagnie;

- Un nom de domaine de l’expéditeur qui n’est pas celui de la compagnie.

Le ransomware

Le ransonware est un outil d’encryptage, c’est à dire qu’il altère des documents et les rendent illisibles sans la clé de decryptage.

Imaginez les dégâts pour votre entreprise, cela peut aller jusqu’au blocage de certaines bases de données ou programme et à tous les documents en votre possession; et sans sauvegarde, c’est une perte totale.

Le ransonware peut être lancé manuellement lors d’une intrusion sur votre réseau ou se déclencher via une programmation après avoir été apporté par une pièce jointe par exemple.

Une fois déclenché, il va rapidement encrypter la majorité des documents et fichiers sur votre ordinateur ou à travers votre réseau dépendamment de votre gestion de la sécurité et de la perméabilité de votre réseau.

Il va ensuite laisser une note comportant généralement une adresse courriel et une demande de rançon pour récupérer vos fichiers décryptés. Souvent le paiement de la rançon ne vous donnera pas la chance de récupérer les documents.

Les virus, trojans et autres logiciels espion

Ces menaces sont habituellement bien connues et gérées par les logiciels anti-malwares mais il faut savoir que certains peuvent collecter et envoyer des données sensibles, récupérer la saisie de votre clavier (et donc potentiellement des mots de passe).

QUELS SONT LES BONNES PRATIQUES À ADOPTER

1. Il est important d’éduquer votre personnel sur les risques et notamment le social hacking et le hameçonnage

Comme précisé plus haut dans le chapitre sur l’hameçonnage, il est important que tout le monde perçoive les activités à risque (ouverture de courriel suspect, cliquer sur des liens ou télécharger des pièces jointes).

2. Ne négligez pas la sauvegarde de vos données

Dans un monde 100% informatisé les données ont trop de valeur pour qu’elles soient négligées. La perte de ces données seraient pourrait jusqu’à mettre en péril votre entreprise.

Il serait judicieux de prévoir un plan de récupération de vos données. Quelques conseils clés :

- Une sauvegarde ne suffit pas, conservez plusieurs sauvegardes (pourquoi pas avec une priorité des données à sauvegarder en cas de gros volumes)

- Avoir une sauvegarde isolée ou hors site est indispensable en cas de ransonware par exemple mais aussi d’incendie, inondation ou toute autre atteinte physique

- Superviser votre système de sauvegarde afin d’assurer une continuité du service. Testez votre plan de récupération de données

3. Assurez-vous d’avoir bien configuré la sécurité de votre réseau et de vos équipements

- Firewall;

- Antispam;

- Anti-virus;

- Système d’exploitation à jour.

Autant d’outils clé pour protéger les ordinateurs personnels.

4. De même pour vos serveurs et vos accès administrateur.

5. Assurez-vous que vos mots de passe n’ont pas été volés

En effet, nombreux sont les employés à utiliser leur adresse professionnelle sur des sites internet.

Lorsque ces sites se font volés les données personnelles, il est alors possible de connaitre le mot de passe et l’adresse courriel de votre employé.

Pour peu que celui-ci utilise le même mot de passe pour des usages professionnels, vous êtes à risque.

Il existe un site pour vérifier des informations d’authentification liées à votre adresse courriel ont été volées comme www.haveibeenpwned.com

6. Méfiez-vous des pièces jointes et des liens dans un courriel suspect.

Pour rappel, un courriel suspect est un courriel :

- Qui doit se traiter dans l’urgence ou semble très important (risque de frais, de retard, de vol de données, etc.)

- Dont le nom de domaine (après le @) de l’adresse de l’expéditeur est éventuellement trompeuse

- Le design et la langue sont potentiellement douteux

7. Évaluez la préparation de vos collaborateurs et systèmes

Des compagnies proposent des services afin de réaliser un stress-test de votre infrastructure, s’assurer que votre personnel est éduqué et vigilant aux pièges et la protection des données sensibles.

Ces derniers simuleront des attaques dans votre quotidien sur une période donnée et vous fourniront des pistes d’amélioration pour sécuriser votre système ou sensibiliser vos collaborateurs.